物联网设备如何防止黑客攻击?

物联网终端的特点有什么?首先是海量,其次是分布区域广,而且物联网中还存在窄带通信的问题。所以,在物联网终端的安全防御上,如果不考虑带宽问题,采用堆叠安全设施、加大密码运算等被动防御思维几乎是不可能的。不可能由于安全防御的实施,却给物联网带应用来更多负担。

物联网中海量终端的安全管理是一个非常重要的问题,传统安全基于安全概率的被动防御思维将不能满足新时代物联网应用的安全防御。物联网业务系统要实现对海量终端的远程控制与授权管理,更需要业务系统本身对安全风险的主动防御,这才是今后物联网安全防御的方向。

针对物联网终端的特点,实施去中心化,点对点的认证,而且运算低功耗,效率高才是物联网终端抵御黑客的最佳手段。

华北电力大学物联网学科带头人魏振华教授研究创立IPK(Identity Public Key)标识公钥安全技术,实现了物联网安全去中心化、点对点认证,满足物联网节点多、分布广、低功耗等需求,适合物联网NB-IoT、LoRa等窄带通讯,为物联网应用建立主动安全防御体系。

IPK与PKI都属于非对称的公钥加密体系,其应用协议完全通用。但IPK不需要第三方证书参与,通过标识密钥完成物与物之间的身份认证与授权,同时IPK也可以实现与PKI的无缝对接。有兴趣的朋友可以与魏博士沟通,获取相关技术信息与方案,为您的物联网设备安全防御提供最好保障!

关注引石老王,为您解读安全与高科技,提高安全意识,保障自身隐私安全。

用无线路由器如何避免黑客入侵?

现在电信光猫一般以华为的为主,一般我们进光猫都是普通口令,墨认的超级口令是telecomadmin密码是admintelecom,进这个超级用户可以设置光猫路由器,就算你用外置 的出厂恢复都不能洗掉你所设置的路由,除非你知道密码。这个超级用户一般都会被无耻的电信安装人员改掉

如何防止黑客双花攻击?

什么是双花攻击?

“双花攻击”(double spend attack)又叫“双重消费攻击”,通俗的理解,就是一笔资金,通过某种方式被花费了两次,取得了超过该笔资金的服务。

举一个夸张的例子

Hacker在银行有存款1000万,向商户A购买了一匹钢材,价值1000万;商户A支持通过支票支付的方式。

那么商户A是如何确认这张支票不是“空头”的呢?

他会向对应的银行(中心化的有认证资质的机构)去查询这张支票的拥有者是否账户上有足够1000万的余额可供提取。商户A查询的即时结果是:足额。所以商户A就(基于某种信任)hacker发货。

然后,hacker 又到了商户B去购买了价值1000万的实木家具,同样是采用支票支付方式。过程同上。

上述过程中,hacker通过欺诈的手段(借助于可信任的中心化认证机构),将银行中的1000万资产消费了两次,获取到了两次的收益,这就是“双花攻击”。

双花攻击一般发生在数字货币领域。

怎么解决双花攻击

正常情况

区块链的共识机制就能将双花消灭在萌芽状态。

假设hacker构造了两笔交易T1和T2,将自己价值1btc的UTXO分别转给了B和C,妄图同时从B和C那里获得好处。然后hacker几乎在同一时间将构造好的这两笔交易广播至网络。

假设网络中的矿工节点先收到了交易T1,发现这笔交易的资金来源确实没有被花费过,于是将T1加入到自己的内存交易池中等待打包进区块。

大部分情况下,这个矿工节点会在不久后又收到交易T2,此时因为T2所指向的交易输入与已经加入交易池的T1相同,于是矿工节点会拒绝处理该交易。网络中其他的矿工节点都类似,因此hacker试图双花的尝试胎死腹中。

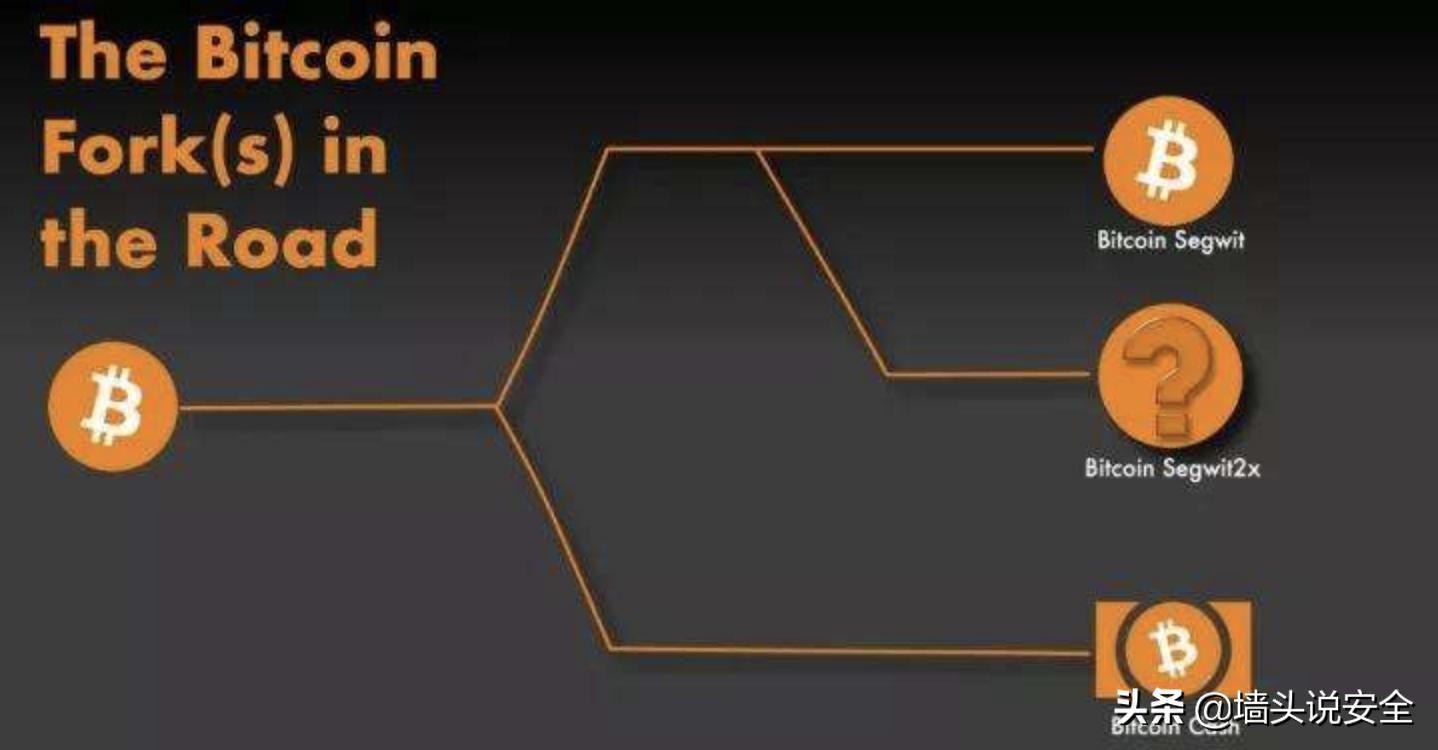

分叉情况

假设矿工节点M1和M2几乎在同一时间挖出了区块,并且很不幸M1挖到区块时只收到了交易T1,而M2挖到的区块时只收到了交易T2,这样交易T1和T2被分别打包进两个区块。因为这两个区块是差不多同一时间被挖出,于是造成了区块链的分叉,

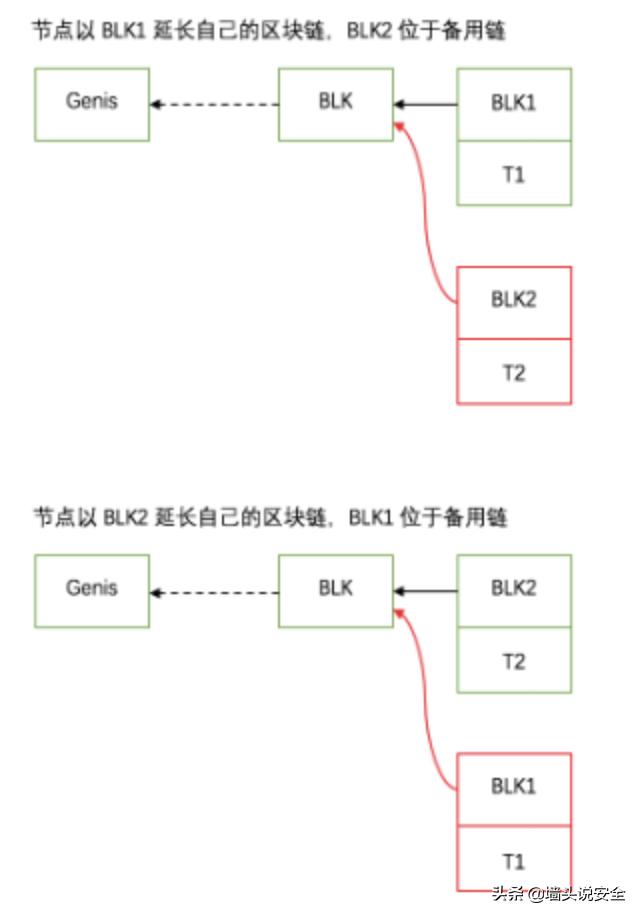

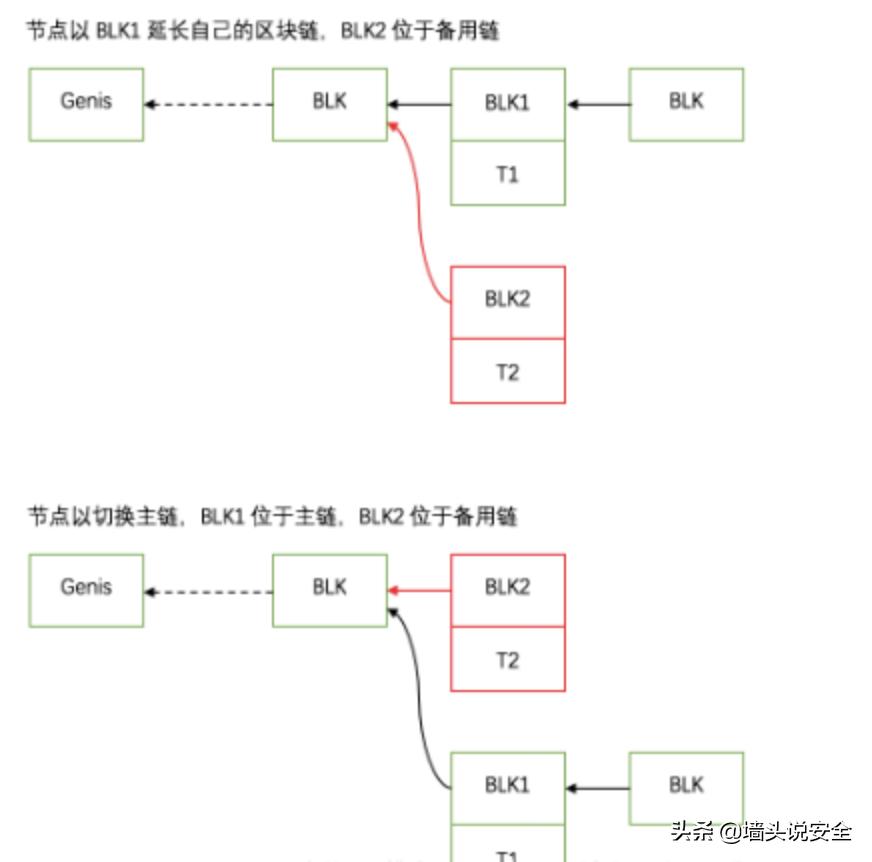

网络中某些节点(可能是离M1近的)先收到了M1打包的区块BLK1,于是用该区块延长自己的区块链,而另外一些节点(邻近M2的)则先收到M2打包的区块BLK2,用该区块延长自己的区块链,于是整个区块链网络中呈现出了不一致的问题。

像这种不一致问题,一般只需要一个确认就能得到解决:假设随后又收到新区块,而新区块是以BLK1作为父区块,那么之前用BLK1延长自己区块链的节点,只需要将新区块链接到自己的区块链上,而之前以BLK2延长自己区块链的节点,则需要切换到新的最长链上,如下图:

因此在出现分叉的情况下,通常也只需要等一个区块的确认时间网络节点中的区块链就可以重新一致,在这个例子中,经过一个区块的确认期以后,B最终确认自己收到A的1btc,而因为包含有转账给C的交易T2的区块BLK2位于备用链上,因此无法通过支付验证。hacker的双花尝试也以失败告终。